# Web3加密安全現狀:牛市需警惕,防範詐騙釣魚比特幣價格再創新高,將近10萬美元大關。回顧歷史,牛市期間Web3領域詐騙和釣魚活動頻發,總損失超3.5億美元。分析表明,黑客主要針對以太坊網路,穩定幣是首要目標。本文基於歷史交易和釣魚數據,深入探討攻擊手法、目標選擇和成功率。## 加密安全生態概覽2024年加密安全生態項目可分爲幾個主要類別。智能合約審計領域有Halborn、Quantstamp等知名機構。智能合約漏洞仍是主要攻擊途徑,全面代碼審查和安全評估服務的需求持續增長。DeFi安全監控方面,一些專業工具專注於去中心化金融協議的實時威脅檢測和預防。值得關注的是人工智能驅動的安全解決方案正在崛起。近期Meme代幣交易火熱,一些安全檢查工具能幫助交易者提前識別潛在風險。## USDT成爲被盜最多的資產數據顯示,以太坊網路上的攻擊約佔總攻擊事件的75%。USDT是遭受攻擊最多的資產,被盜金額達1.12億美元,平均每次攻擊損失約470萬美元。其次是ETH,損失約6660萬美元,第三是DAI,損失4220萬美元。值得注意的是,一些市值較低的代幣也遭受了大量攻擊,反映出攻擊者會針對安全性較弱的資產。最大規模的單次事件發生在2023年8月1日,是一起復雜的欺詐攻擊,造成2010萬美元損失。## Polygon成爲第二大受攻擊鏈盡管以太坊在釣魚事件中佔主導地位,約80%的釣魚交易發生在該網路。但其他區塊鏈也出現了盜竊活動。Polygon成爲第二大目標鏈,交易量約佔18%。通常,盜竊活動與鏈上TVL和日活用戶數密切相關,攻擊者會根據流動性和用戶活躍度做出判斷。## 時間分析和攻擊演變攻擊頻率和規模呈現不同模式。2023年是高價值攻擊最集中的一年,多起事件損失超500萬美元。同時,攻擊手法逐漸復雜化,從簡單的直接轉移演變爲更復雜的基於授權的攻擊。重大攻擊(損失超100萬美元)之間的平均間隔約12天,主要集中在重大市場事件和新協議發布前後。## 釣魚攻擊類型### 代幣轉移攻擊這是最直接的攻擊方式。攻擊者誘導用戶將代幣直接轉移到他們控制的帳戶。數據顯示,此類攻擊單筆損失往往很高,利用用戶信任、虛假頁面和詐騙話術來說服受害者主動轉帳。這類攻擊通常採用以下模式:通過相似域名模仿知名網站建立信任,同時在用戶交互時營造緊迫感,提供看似合理的轉帳指令。分析顯示,這類直接轉帳攻擊的平均成功率爲62%。### 授權網絡釣魚授權網絡釣魚主要利用智能合約交互機制,技術上較爲復雜。攻擊者誘騙用戶授予交易批準,從而獲得對特定代幣的無限制使用權。與直接轉帳不同,授權釣魚會造成長期漏洞,攻擊者可逐步耗盡受害者資金。### 虛假代幣地址地址混淆是一種綜合性攻擊策略,攻擊者使用與合法代幣同名但地址不同的代幣創建交易。這些攻擊利用用戶對地址驗證的疏忽來獲利。### NFT零元購零元購網絡釣魚針對NFT生態系統中的數字藝術和收藏品市場。攻擊者操縱用戶簽署交易,導致高價值NFT以極低甚至零價格出售。研究期間發現22起重大NFT零元購事件,平均每起損失378,000美元。這些攻擊利用了NFT市場固有的交易籤名流程漏洞。## 被盜錢包分布數據揭示了被盜錢包在不同交易價值範圍內的分布模式。可以發現交易價值與受影響錢包數量之間存在明顯的反比關係——隨着價格上升,受影響的錢包數量逐漸減少。每筆交易500-1000美元的受害錢包數量最多,約3,750個,佔比超過三分之一。小額交易中受害者往往忽視細節。1000-1500美元範圍內受影響錢包數降至2140個。3000美元以上的交易僅佔總攻擊數的13.5%。這表明金額越大,安全措施越強,或者涉及大額交易時用戶考慮更周全。通過分析這些數據,我們揭示了加密貨幣生態系統中復雜且不斷演變的攻擊模式。隨着牛市來臨,復雜攻擊的頻率和平均損失可能會增加,對項目方和投資者的經濟影響也會加大。因此,不僅區塊鏈網路需要加強安全措施,用戶在交易時也應保持警惕,防範釣魚攻擊。

牛市警鍾:Web3詐騙剖析與安全攻防策略

Web3加密安全現狀:牛市需警惕,防範詐騙釣魚

比特幣價格再創新高,將近10萬美元大關。回顧歷史,牛市期間Web3領域詐騙和釣魚活動頻發,總損失超3.5億美元。分析表明,黑客主要針對以太坊網路,穩定幣是首要目標。本文基於歷史交易和釣魚數據,深入探討攻擊手法、目標選擇和成功率。

加密安全生態概覽

2024年加密安全生態項目可分爲幾個主要類別。智能合約審計領域有Halborn、Quantstamp等知名機構。智能合約漏洞仍是主要攻擊途徑,全面代碼審查和安全評估服務的需求持續增長。

DeFi安全監控方面,一些專業工具專注於去中心化金融協議的實時威脅檢測和預防。值得關注的是人工智能驅動的安全解決方案正在崛起。

近期Meme代幣交易火熱,一些安全檢查工具能幫助交易者提前識別潛在風險。

USDT成爲被盜最多的資產

數據顯示,以太坊網路上的攻擊約佔總攻擊事件的75%。USDT是遭受攻擊最多的資產,被盜金額達1.12億美元,平均每次攻擊損失約470萬美元。其次是ETH,損失約6660萬美元,第三是DAI,損失4220萬美元。

值得注意的是,一些市值較低的代幣也遭受了大量攻擊,反映出攻擊者會針對安全性較弱的資產。最大規模的單次事件發生在2023年8月1日,是一起復雜的欺詐攻擊,造成2010萬美元損失。

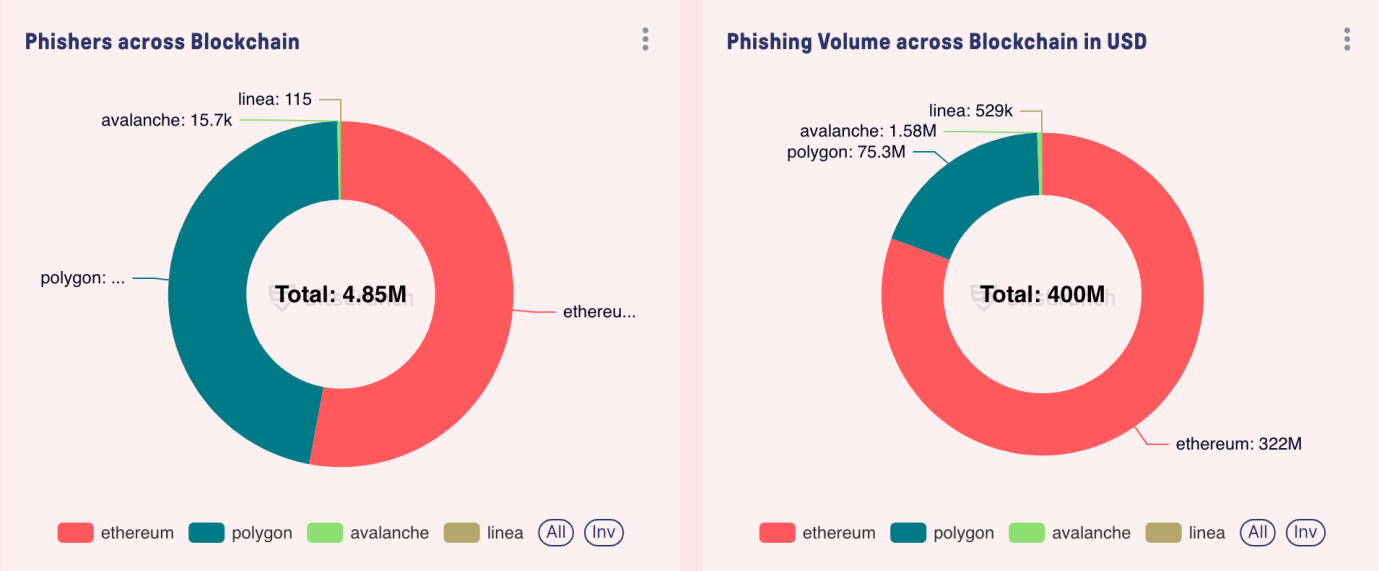

Polygon成爲第二大受攻擊鏈

盡管以太坊在釣魚事件中佔主導地位,約80%的釣魚交易發生在該網路。但其他區塊鏈也出現了盜竊活動。Polygon成爲第二大目標鏈,交易量約佔18%。通常,盜竊活動與鏈上TVL和日活用戶數密切相關,攻擊者會根據流動性和用戶活躍度做出判斷。

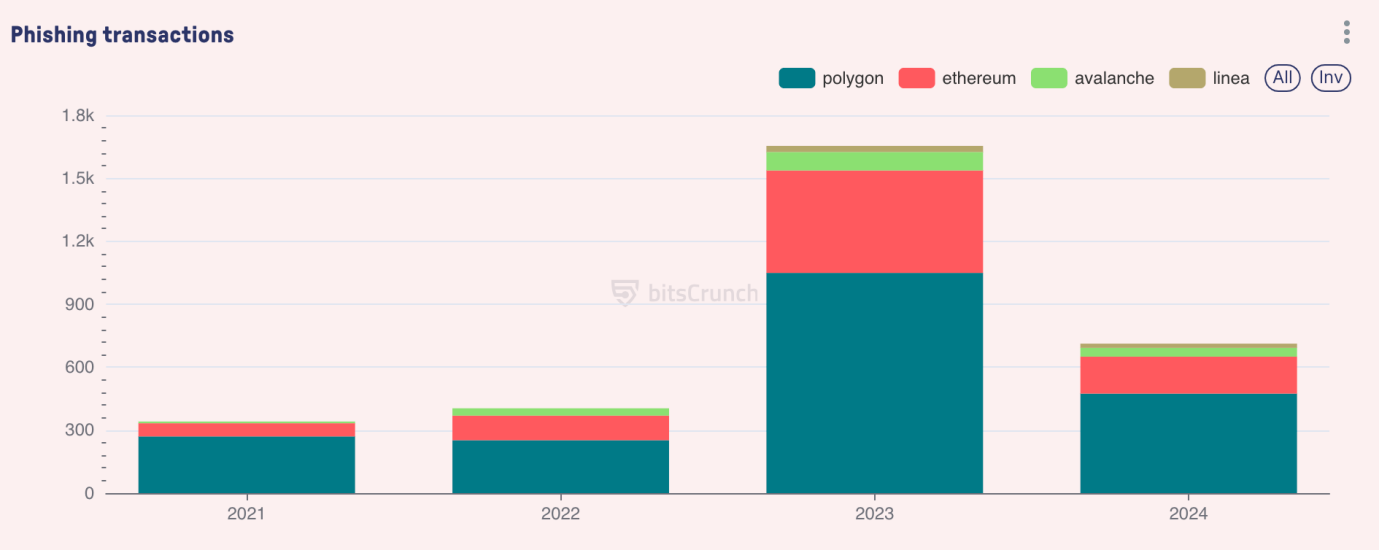

時間分析和攻擊演變

攻擊頻率和規模呈現不同模式。2023年是高價值攻擊最集中的一年,多起事件損失超500萬美元。同時,攻擊手法逐漸復雜化,從簡單的直接轉移演變爲更復雜的基於授權的攻擊。重大攻擊(損失超100萬美元)之間的平均間隔約12天,主要集中在重大市場事件和新協議發布前後。

釣魚攻擊類型

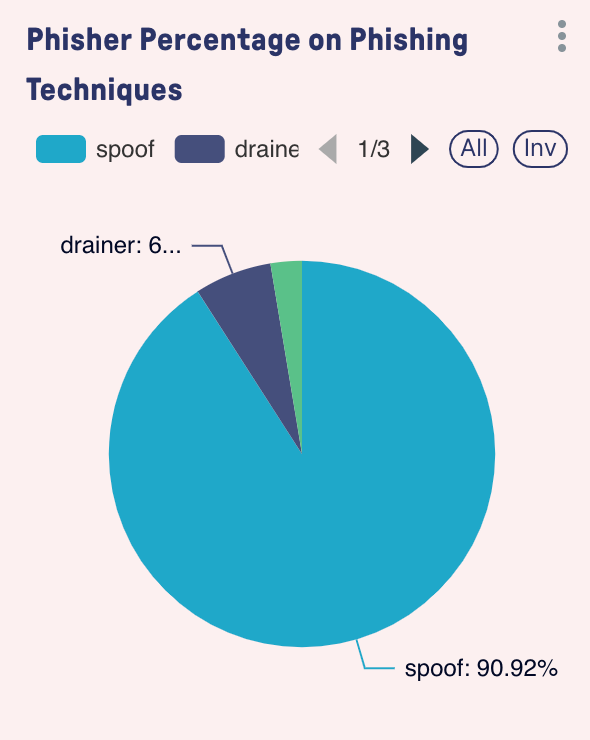

代幣轉移攻擊

這是最直接的攻擊方式。攻擊者誘導用戶將代幣直接轉移到他們控制的帳戶。數據顯示,此類攻擊單筆損失往往很高,利用用戶信任、虛假頁面和詐騙話術來說服受害者主動轉帳。

這類攻擊通常採用以下模式:通過相似域名模仿知名網站建立信任,同時在用戶交互時營造緊迫感,提供看似合理的轉帳指令。分析顯示,這類直接轉帳攻擊的平均成功率爲62%。

授權網絡釣魚

授權網絡釣魚主要利用智能合約交互機制,技術上較爲復雜。攻擊者誘騙用戶授予交易批準,從而獲得對特定代幣的無限制使用權。與直接轉帳不同,授權釣魚會造成長期漏洞,攻擊者可逐步耗盡受害者資金。

虛假代幣地址

地址混淆是一種綜合性攻擊策略,攻擊者使用與合法代幣同名但地址不同的代幣創建交易。這些攻擊利用用戶對地址驗證的疏忽來獲利。

NFT零元購

零元購網絡釣魚針對NFT生態系統中的數字藝術和收藏品市場。攻擊者操縱用戶簽署交易,導致高價值NFT以極低甚至零價格出售。

研究期間發現22起重大NFT零元購事件,平均每起損失378,000美元。這些攻擊利用了NFT市場固有的交易籤名流程漏洞。

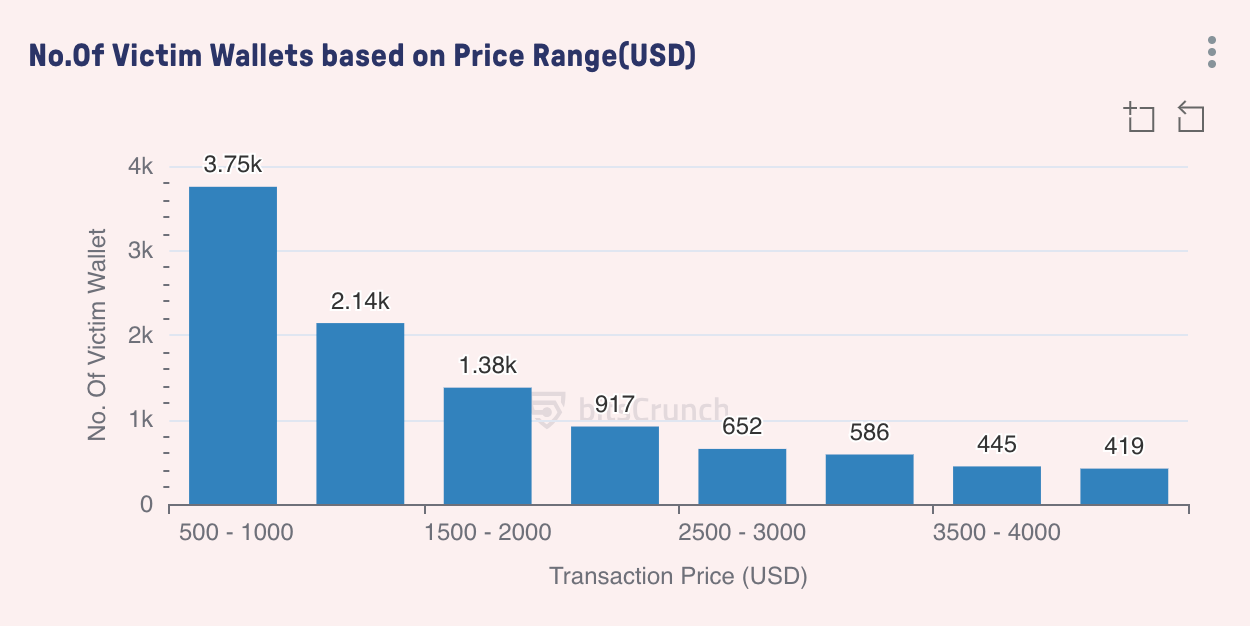

被盜錢包分布

數據揭示了被盜錢包在不同交易價值範圍內的分布模式。可以發現交易價值與受影響錢包數量之間存在明顯的反比關係——隨着價格上升,受影響的錢包數量逐漸減少。

每筆交易500-1000美元的受害錢包數量最多,約3,750個,佔比超過三分之一。小額交易中受害者往往忽視細節。1000-1500美元範圍內受影響錢包數降至2140個。3000美元以上的交易僅佔總攻擊數的13.5%。這表明金額越大,安全措施越強,或者涉及大額交易時用戶考慮更周全。

通過分析這些數據,我們揭示了加密貨幣生態系統中復雜且不斷演變的攻擊模式。隨着牛市來臨,復雜攻擊的頻率和平均損失可能會增加,對項目方和投資者的經濟影響也會加大。因此,不僅區塊鏈網路需要加強安全措施,用戶在交易時也應保持警惕,防範釣魚攻擊。