Чи може робот-пилосос викрасти ваші Bitcoin?

Уявіть, що одного ранку виявлено несправність робота-пилососа, холодильник вимагає викуп, а банківські та криптовалютні рахунки повністю спустошені.

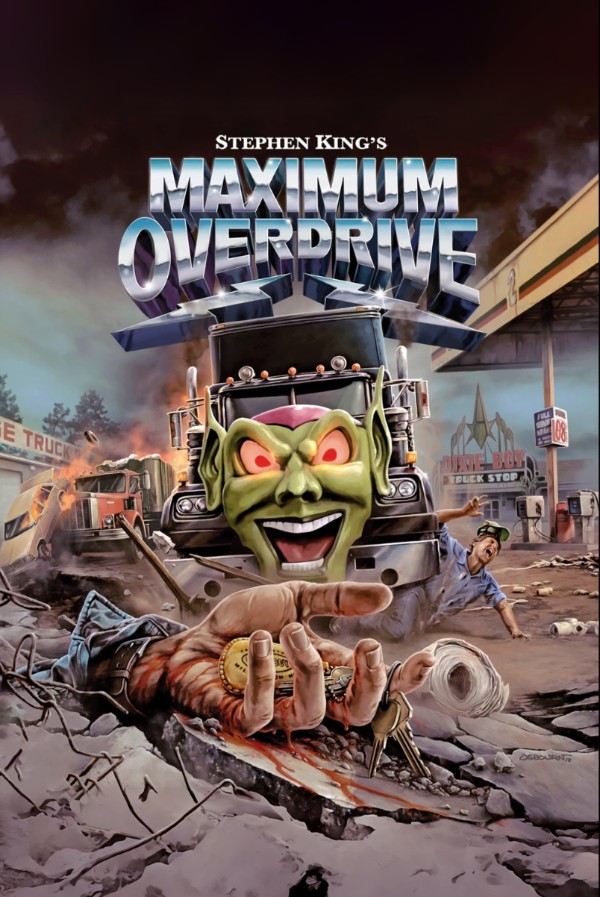

Це не технічний сценарій, пов’язаний із відомим твором Стівена Кінга, а реальність, яка можлива у випадку проникнення хакерів через один із багатьох домашніх смарт-пристроїв. Сьогодні це особливо ймовірно — у світі понад 18,8 мільярда IoT-пристроїв, а середньодобова кількість атак становить близько 820 000.

«Ненадійні IoT-пристрої, зокрема маршрутизатори, можуть бути точкою входу до домашньої мережі», — зазначає Tao Pan, дослідник компанії Beosin, що спеціалізується на блокчейн-безпеці.

Станом на 2023 рік середня американська родина мала 21 пристрій, підключений до інтернету, а третина користувачів смарт-пристроїв повідомляли про злом або шахрайство протягом останнього року.

«Після проникнення зловмисники можуть отримати доступ до інших пристроїв, зокрема комп’ютерів і телефонів, які використовуються для криптотранзакцій, а також перехопити логін-дані між пристроями та біржами. Це особливо ризиковано для власників криптовалюти, які використовують API для торгівлі», — додає він.

Хакери можуть отримати доступ до пристроїв у будинку та завдати відповідної шкоди.

Журнал зібрав приклади останніх років, зокрема випадок, коли сенсор дверей використовували для майнінгу криптовалюти. Також наведені поради щодо захисту даних і криптоактивів.

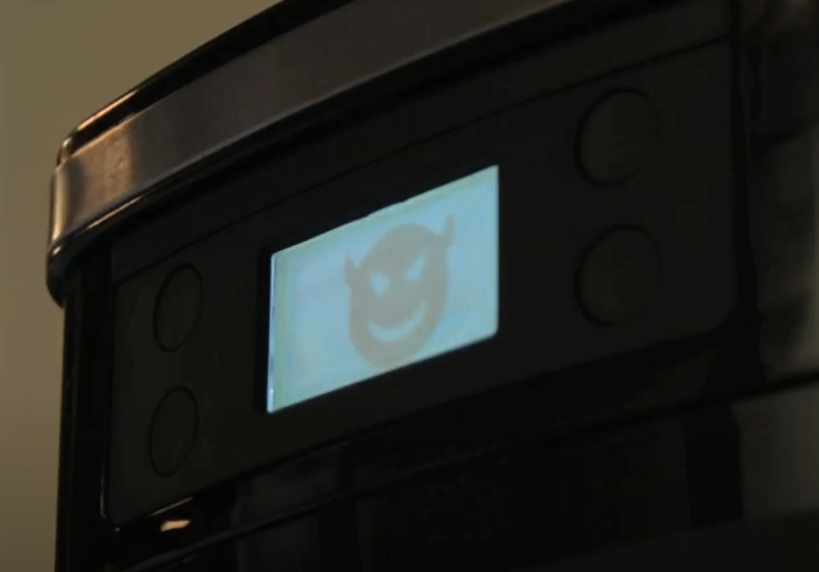

Злам кавоварки

У 2019 році дослідник Avast Мартін Грон продемонстрував, наскільки просто проникнути у домашню мережу через смарт-пристрій.

Він дистанційно зламав власну кавоварку.

Грон пояснює, що більшість смарт-пристроїв мають стандартні налаштування та не потребують пароля для підключення до WiFi, що дозволяє завантажити шкідливий код.

«Багато IoT-пристроїв спочатку підключаються до домашньої мережі через власний WiFi, який використовується для налаштування. Ідеально, якщо користувачі одразу встановлюють пароль для цієї мережі», — зазначає Грон.

«Однак багато пристроїв продаються без пароля, і користувачі його часто не додають», — додає він.

«Я маю можливість змінити прошивку, тобто програмне забезпечення, що управляє кавоваркою, додавати або видаляти функції та обходити захист», — наводить він у відео Avast.

У цьому випадку кавоварка використовується для відображення записки з вимогою викупу, блокуючи пристрій до оплати.

Пристрій можна вимкнути, але доступ до кави буде втрачено. (Avast/YouTube)

Кавоварка може виконувати й більш загрозливі дії: увімкнути нагрівальний елемент, створити пожежу чи випустити кип’яток, якщо жертва не виконає вимогу.

Водночас пристрій може стати прихованим шлюзом до всієї мережі, відкриваючи доступ до банківських реквізитів, електронної пошти чи seed-фраз криптогаманця.

Злам акваріума в казино

У 2017 році кіберзловмисники вивели 10 гігабайтів даних із казино в Лас-Вегасі, зламавши інтернет-підключений акваріум у холі.

Акваріум мав сенсори для контролю температури, годування та чистоти, підключені до ПК у мережі казино. Через акваріум хакери проникли у внутрішню мережу, пересилаючи дані на сервер у Фінляндії.

Акваріум міг виглядати так. (Muhammad Ayan Butt/Unsplash)

Казино використовувало стандартні фаєрволи та антивірусне програмне забезпечення. Атаку було швидко виявлено та зупинено.

«Ми припинили це одразу, і шкоди не було», — зазначила гендиректор Darktrace Ніколь Іган BBC, підкресливши, що зростання кількості підключених пристроїв створює «рай для хакерів».

Сенсор дверей, що майнив криптовалюту

У 2020 році, коли через пандемію офіси були порожні, Darktrace виявила приховану майнінгову операцію на сервері біометричного контролю доступу до офісу.

Сервер, підключений до інтернету, завантажив підозрілий виконуваний файл із зовнішньої IP-адреси, яку раніше не було у мережі.

Після завантаження сервер підключався до ресурсів, пов’язаних із майнінговими пулами криптовалюти Monero.

Це cryptojacking. Команда Threat Intelligence Microsoft зафіксувала нові випадки у 2023 році, коли хакери атакували Linux та смарт-пристрої, підключені до інтернету.

Зловмисники здійснюють brute-force атаку на Linux та IoT-пристрої. Проникнувши, вони встановлюють бекдор, що дозволяє завантажити та запустити майнінгове програмне забезпечення, підвищуючи витрати на електроенергію та перенаправляючи доходи у свої гаманці.

Випадків cryptojacking стає дедалі більше, зокрема нещодавно використовувались фальшиві HTML-сторінки 404 із вбудованими майнінговими скриптами.

Зламати достатньо смарт-пристроїв і зупинити енергомережу

Дослідники Прінстонського університету припускають, що при доступі до великої кількості енергоємних пристроїв (наприклад, 210 000 кондиціонерів) і їх одночасному включенні можна залишити без електроенергії близько 38 мільйонів людей — населення Каліфорнії.

(Unsplash)

Якщо всі пристрої ввімкнути в одному секторі енергомережі, це перевантажить окремі лінії, що може призвести до їх пошкодження або автоматичного вимкнення захисними реле, створюючи додаткове навантаження на решту мережі та запускаючи каскадний ефект.

Злочинна синхронізація є необхідною, оскільки подібні коливання трапляються під час спеки.

Робот-пилосос шпигує за користувачем

У США у 2023 році було зафіксовано випадки, коли роботи-пилососи самостійно активувалися.

Було виявлено уразливість у моделях Ecovac, вироблених у Китаї.

Хакери могли керувати пристроєм, використовувати динаміки для нецензурних висловів та активувати камеру для огляду оселі.

Кадр із прямої трансляції зламаного Ecovac. (ABC News)

«Проблема IoT-пристроїв — недостатня увага виробників до безпеки», — повідомляють у Kaspersky.

Відео із введенням паролів або записом seed-фраз може стати загрозою у разі потрапляння до рук зловмисників.

Захист від хакерів смарт-пристроїв

У багатьох будинках більшість пристроїв підключені до інтернету — робот-пилосос, цифрова фоторамка, камера дзвінка. Як зберегти Bitcoin у безпеці?

Один із підходів — як у професійного хакера Джо Гранда: не використовувати смарт-пристрої вдома.

«Мій телефон — це максимум, і навіть це вимушено, бо я користуюся ним для навігації та спілкування. Смарт-пристрої не використовуються», — повідомив він журналу.

Грон з Avast рекомендує встановлювати паролі для смарт-пристроїв і не залишати їх із типовими налаштуваннями.

Експерти радять використовувати гостьову мережу для IoT-пристроїв, особливо якщо пристрою не потрібно бути у тій же мережі, що і комп’ютер чи телефон, вимикати пристрої, коли вони не використовуються, та регулярно оновлювати програмне забезпечення.

Існує платний пошуковий сервіс для інтернет-пристроїв, що дозволяє побачити, які пристрої підключені та де можуть бути уразливості.

Відмова від відповідальності:

- Матеріал передруковано з [Cointelegraph]. Всі авторські права належать оригінальному автору [Felix Ng]. У разі заперечень щодо передруку звертайтеся до команди Gate Learn для вирішення питання.

- Відмова від відповідальності: Думки та позиції, викладені у статті, є особистою точкою зору автора та не є інвестиційною рекомендацією.

- Переклад здійснюється командою Gate Learn. Якщо не зазначено інше, копіювання, розповсюдження або плагіат перекладених матеріалів заборонено.

Пов’язані статті

Топ-10 торгових інструментів в Крипто

Аналіз безпеки контракту Sui та виклики екосистеми

Правда про монету Pi: Чи може вона стати наступним Біткойном?

Холодний гаманець Не Холодний? Як ветеранський журналіст втратив $400,000 у шахрайстві

Посібник для початківців з безпеки Web3 | Як уникнути шахрайських шахтарських пулів